«Может, вы агент ЦРУ?» Как ФСБ удалось накрыть самую крупную и таинственную хакерскую группировку России

00:02, 28 августа 2024Фото: Павел Лисицын / РИА НовостиОн был талантливым программистом уже в детстве и наверняка мог применить свои таланты во благо, но выбрал сторону зла, сколотив одну из самых больших и наиболее успешных банд российских хакеров 2010-х. Разработанный им вирус поразил исследователей и силовиков. Они долго не могли выйти на след таинственного киберпреступника, который не пользовался телефоном и тратил украденное на роскошь. После ареста он пытался выдать все свои злодеяния за сотрудничество с ФСБ, но это не помогло ни ему, ни двум десяткам его подельников. «Лента.ру» делится неизвестными деталями дела хакерской группировки Lurk и ее создателя Константина Козловского.

«Мне очень нравится мой город и жизнь в нем. Как один большой арбуз, а в нем много-много семечек, — так аккуратно причесанный мальчик в светлой рубашке и даже в галстуке, немного нервничая, отвечает на вопросы журналистов екатеринбургского телеканала. Они приехали освещать школьный конкурс начинающих веб-мастеров, в котором 12-летний Костя дошел до финала. — Я решил все это объединить и рассказать о жизни Екатеринбурга».

Детали разработанного им в 2000 году проекта в небольшом ролике, дошедшем до наших дней, не упоминаются. Зато ребенок признает, что большое влияние на него оказали игровые клубы, ставшие «толчком к этому проекту».

«Я собираюсь сделать страничку о своем любимом классе 7В школы №47, что-то вроде большой фотографии: на любого кликнешь — и там информация о нем», — делится планами ребенок.

Тогда Костя еще не знал, что в будущем действительно создаст кое-что заслуживающее внимания — только не одноклассников и не учителей, а следователей из МВД и ФСБ и лучших киберпреступников мира. Его школа находилась через дом от квартиры, где он жил с родителями. А если пройти всего пару километров вдоль небольшого кладбища, можно попасть в здание, где спустя годы решилась судьба Константина Козловского, — Кировский районный суд Екатеринбурга.

Изображая жертву

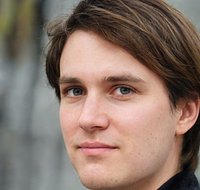

Два десятилетия спустя Козловского, уже измученного длительным заключением в СИЗО, раз за разом привозили в суд и закрывали в «аквариуме» вместе с другими фигурантами дела о самой крупной хакерской группировке России. И Козловский раз за разом устраивал представления. Тон задавали адвокаты. Один сравнивал условия содержания в СИЗО с репрессиями 1930-х, другой приходил на заседание в медицинской маске с надписью «Цирк». Сам обвиняемый начал от руки писать мемуары: исписанные листы он показывал сквозь стекло «аквариума» в надежде, что их успеют сфотографировать журналисты. Попутно он жаловался на пытки и обвинял судью в сотрудничестве с Центральным разведывательным управлением США.

Наши доводы не изучены и не взвешены. Может, вы агент ЦРУ? Я считаю, что председательствующий судья — сотрудник иностранных спецслужб

Линия защиты одного из наиболее примечательных киберпреступников десятилетия строилась на том, что все свои преступления он совершал по заданию ФСБ, следователи которого и вели его дело. Вот только признавался он не в том, в чем его на самом деле обвиняли.

«Я выполнял разные задания под руководством сотрудников ФСБ, в частности, я взломал Национальный комитет Демократической партии США и [получил доступ к] электронной переписке Хиллари Клинтон, а также взламывал очень серьезные военные предприятия США и прочие организации», — сказал Козловский в одном из выступлений.

В перечень своих жертв киберпреступник отчаянно включал все новые и новые организации из США и Евросоюза: крупнейшие промышленные предприятия, государственные и военные структуры, финансовые институты, объекты энергетики и даже спортивные объединения — ФИФА, Международный Олимпийский комитет и WADA. А в 2013 году он, якобы по заданию ФСБ, взломал аккаунт РИА «Новости» в социальной сети X (ранее — Twitter), чтобы вбросить фейковую новость о смерти первого президента СССР Михаила Горбачева, которую сам политик опроверг в нецензурной форме.

«Ежедневно мне приходили вот такие вот стопки его писем. Одно и то же, вот одно и то же каждый божий день. Новость о том, что Горбачев умер — "это я", самолет Путина — "это я" (там была какая-то история), Хиллари Клинтон — "я", Трамп — "это вот моя", — вспоминала детали расследования экс-следователь МВД Наталья Клишина. — У нас была среди следователей версия, что, может быть, он хочет, чтобы его американцам выдали?»

Козловский сыпал таинственными историями, но не мог привести никаких доказательств их достоверности

Фото: Владимир Жабриков / URA.RU / ТАСС

«Наше дело сфабриковано настоящими предателями родины!» — уверял судью Козловский, намекая на людей, которые в прошлом якобы были его высокопоставленными покровителями, а спустя годы стали его преследователями.

Россиян атаковали через СМИ

В 2012 году исследователей удивило новое вредоносное ПО. Троянец привлек к себе внимание своей так называемой бестелесностью: после заражения компьютеров жертв он не устанавливал себя на жесткий диск, а оставался в оперативной памяти. Такой подход в начале 2010-х встречался, но был крайне редким и достаточно сложным в реализации. В первом большом инциденте, на который обратили внимание специалисты, в числе пострадавших оказались люди, посещавшие сайты агентства РИА Новости и издания «Газета.Ru».

«Объединяло эти сайты лишь то, что на обоих ресурсах использовались коды системы управления рекламой AdFox, через которую был организован обмен тизерами — новостными анонсами. Нам удалось выяснить, что вредоносный код загружается именно через тизеры сети, организованной при помощи технологий AdFox», — написал тогда в своем исследовании главный эксперт «Лаборатории Касперского» Сергей Голованов.

Жертвами первых атак были рядовые офисные сотрудники

Фото: Petar Santini / Bloomberg / Getty Images

Через тизерную рекламу жертву перенаправляли на лендинг, где ее поджидал эксплойт-пак Angler — целый пакет с фрагментами программного кода, способный атаковать не одну уязвимость, а несколько. При этом вредоносная ссылка в тизерной рекламе могла появляться только на время. В одном из зафиксированных случаев заражения форума для бухгалтеров это происходило лишь на два часа в день во время обеда, когда целевая аудитория за едой активно кликала по тизерным объявлениям.

Бестелесный троян, который получил название Lurk, внимательно изучал содержимое зараженного устройства. Если на нем было что-то интересное, в бой шел сам вредонос. Если нет — на всякий случай воровались логины и пароли от всех аккаунтов, после чего устройство становилось частью ботнета, а троян самоликвидировался.

Lurk отличает высокая таргетированность — авторы делают все, чтобы заразить максимальное количество интересных им жертв, не привлекая при этом внимания аналитиков и исследователей

Что же искали разработчики столь хитроумного вируса? Программы для дистанционного банковского обслуживания (ДБО) и данные для авторизации в них. Получив доступ, злоумышленники подменяли данные в платежных поручениях, после чего выводили деньги на личные счета. Жертвами вредоноса становились как банки и организации, использовавшие наиболее популярную тогда систему iBank 2, так и те, кто потратился на разработку собственных корпоративных ДБО. В списках жертв Lurk засветились практически все серьезные игроки российского банковского рынка, вот только не каждый рискнул вслух заявить о случившемся: это и удар по имиджу, и потенциальная потеря части клиентской базы.

Козловский разработал хитроумную схему заражения, которую другие хакеры применяют до сих пор

Фото: Владимир Гердо / ТАСС

Среди тех, кому досталось от киберпреступников, помимо банков и сайтов СМИ, оказались IT-организации из телеком-сферы. Их сложные сети серверов использовались в качестве перевалочных точек, что еще больше должно было запутать следствие.

Инфраструктура группировки поражала воображение. В разветвленную виртуальную сеть с крайне сложной конфигурацией входили не только зараженные серверы внутри России, но и машины из зарубежных дата-центров и хостинговых сервисов. Мониторинг этой сети велся каждый день, а на ее поддержание главари Lurk ежемесячно тратили десятки тысяч долларов.

Троян, который нельзя обнаружить

Само вредоносное ПО состояло из нескольких модулей, при разработке которых нашлось место действительно голливудским сценариям. Основных — три: Mini, Prescanner и Core. После атаки на жертву с помощью эксплойт-пака Angler запускался первый модуль — Mini. Именно он приживался на устройстве пользователя, после чего скачивал и запускал зашифрованный модуль Prescanner.

Prescanner нужен злоумышленникам для того, чтобы сделать свои атаки максимально целевыми. Если машина не соответствует специальным правилам Prescanner и на ней не найдены системы ДБО, модуль сообщает об этом Мini, и последний принимает решение не закрепляться на этой машине

Этот модуль собирал всю информацию о зараженной системе и воровал пароли, отправляя отчет на командный центр — отдельный сервер, с помощью которого злоумышленники контролировали свой вредонос. В том случае, если полученные сведения никакой ценности для Lurk не представляли, Mini и Prescanner просто сворачивали всю работу. В противном случае активировалось скачивание модуля Core — основного во всем вредоносе.

Именно Core выполнял команды киберпреступников, отслеживал действия пользователя за клавиатурой, даже записывал в формате видео изменения, происходящие на экране. При этом он использовал другой командный центр, самостоятельно формируя его адрес. И тут члены Lurk придумали действительно идеальную схему заметания следов. Если бы адрес командного центра был жестко закреплен в программном коде трояна, то исследователи и силовики добрались бы до него достаточно быстро. Но разработчики придумали, как формировать адрес центра спонтанно: к модулю подключили алгоритм генерации доменных имен. Тот подключался к Yahoo Finance и в конкретный момент времени фиксировал биржевые котировки одной из компаний (известно, что на протяжении некоторого периода это был McDonald’s). В зависимости от стоимости акций в конкретное время генерировалось доменное имя.

Точные параметры работы вируса зависели от биржевых котировок компании McDonald’s

Фото: Michael Nagle / Bloomberg / Getty Images

«Для того чтобы управлять трояном, злоумышленники смотрели котировки акций в тот же момент и регистрировали доменное имя, рассчитанное по тем же параметрам. То есть невозможно было знать заранее, по какому доменному имени будет находиться командный центр», — объяснил схему эксперт по кибербезопасности «Лаборатории Касперского» Руслан Сабитов, сыгравший важнейшую роль в расследовании, проведенном ФСБ.

После этого каждые пять минут защищенные криптографией данные отправлялись с устройства жертвы на управляющий сервер.

Группировка, похожая на корпорацию

Группировка, которую Константин Козловский (скрывался в ту пору под ником Cashout) создал вместе со своим подельником Владимиром Грицаном (Lum) в начале 2010-х, достаточно быстро разрасталась, все чаще и чаще атакуя отечественные компании и не обращая внимания на зарубежные. Правда, работа из России по российским же целям в киберпреступном мире не только считается максимально опасной, но и порицается. В русскоязычном сегменте даркнета на этот счет даже существует пословица: «Кто работает по RU, к тому приходят поутру». Многочисленные ее подтверждения Козловский находил в сводках новостей того периода, поэтому к собственной безопасности и безопасности коллег он относился с параноидальным педантизмом, который экстраполировал на все бизнес-процессы банды хакеров.

«Lurk был практически полноценной IT-компанией. То есть их корректнее сравнивать не с другими киберпреступниками, а с крупными IT-корпорациями, работающими в сфере программного обеспечения. Более того, по уровню организованности их до сих пор можно ставить иным организациям в пример», — уверен Руслан Сабитов.

Многие аналитики отмечали высокую степень организации группировки Lurk

Фото: Christian Charisius / Reuters

На пике развития в Lurk входили около 50 человек. Они, в зависимости от специализации, делились на несколько групп, которые и формировали структуру всего преступного сообщества. Разработчики были непосредственными создателями вредоносного ПО, на них же ложилась ответственность за его постоянную модификацию, что должно было препятствовать (и препятствовало) обнаружению программы антивирусным ПО и различными системами информационной безопасности. Понятно, что за большой инфраструктурой должен был кто-то постоянно присматривать. Эту функцию взяли на себя системные администраторы. В тесном контакте с разработчиками находились тестировщики. Они искали недостатки во вредоносе, а также просчитывали всевозможные ситуации с ошибками и сбоями, после чего разработчики вносили изменения в код.

За проникновение в инфраструктуру жертв отвечали взломщики, а после этого к делу подключались заливщики — киберпреступники, менявшие логины и пароли для входа в систему ДБО, а также подменявшие реквизиты получателей в платежных поручениях. Наконец, последняя категория — обнальщики, занимавшиеся организацией вывода украденных денег. Отдельная часть структуры — дропы, это люди, на счета которых в итоге поступали деньги для снятия в банкоматах. Дропы не входили в Lurk, их состав постоянно менялся. По некоторым оценкам, их могло быть больше сотни, однако они даже не подозревали, что за деньги они держат в руках и откуда они украдены.

В суде члены Lurk будут все отрицать

Фото: Марина Молдавская / Коммерсантъ

Козловский был мозгом группировки и ее основным стратегом, а также осуществлял общее руководство. Грицан возглавлял команду разработчиков и системных администраторов. За обналичивание отвечали Игорь Попов (ник Goodman) и Геннадий Кобыльский (ник e38). Их подразделения действовали без привязки друг к другу, одно — в Екатеринбурге, другое — в Саратове. Сын Кобыльского Георгий, которому на момент ареста был всего 21 год, координировал дропов и даже сам несколько раз снимал деньги. Главой взломщиков стал Александр Еремин (ники Vis и Pivmag), за тестировщиков отвечал Константин Мельник (ник Tester). Он последовал примеру Кобыльского-старшего и тоже подключил к делу близкого человека (она же — одна из немногих женщин в группировке) — свою падчерицу Дарью Мельник, также освоившую тестирование вредоносов и получавшую за это 1000 долларов ежемесячно.

Группировка Lurk как была, так и остается на данный момент самой большой в истории

Рожденная на Урале и расширившаяся на территорию Поволжья группировка получала представительство и в других российских регионах и даже в соседних государствах. Несколько человек работали из Крыма и Краснодарского края, были подразделения на Украине и в Белоруссии, а одного из членов Lurk нашли по объявлению в Узбекистане.

Жизнь в страхе

Все это требовало беспрецедентных мер безопасности. Даже жены членов группировки не знали о том, чем занимаются их мужья. Они имитировали некую фриланс-занятость и приносили домой хорошие деньги, поэтому лишних вопросов никто не задавал.

Пример подавал сам Козловский. У преступника не было ни собственного автомобиля, ни даже личного телефона. Для связи он использовал или устройства подчиненных, или одноразовые аппараты с сим-картами, оформленными на подставных лиц. Того же он требовал от остальных членов Lurk. В разговорах лидер банды никогда не называл своего имени. Это распространялось даже на родственников, с которыми Козловский здоровался фразой: «Это я». В этих беседах никогда не было никакой личной информации, и можно представить, какого труда это стоило.

У Козловского не было телефона, а для связи с сообщниками он использовал одноразовые или совсем простые устройства

Фото: Charles Rex Arbogast / AP

Несмотря на столь высокий уровень конспирации, лидеры Lurk знали друг друга в лицо и систематически встречались в Екатеринбурге. Правда, вместо адресов конкретных мест пользовались их условными наименованиями. Перед встречей участники проводили контроль местности: осмотр и запись госномеров автомобилей, стоящих неподалеку или просто проезжающих мимо. Эти номера оперативно пробивались по базам в даркнете, и если что-то вызывало подозрения, то встреча отменялась, а в это место преступники больше никогда не возвращались.

Эта логика — наблюдение за потоками транспорта — применялась и во время поездок по городу. Записи с регистраторов просматривались, все номерные знаки оттуда вносились в базы — преступники искали пересечения, а также вели детальные записи о владельцах попавшихся им машин. Чтобы выделить предполагаемых преследователей в потоке, Козловский и его ближайшие подручные нарушали правила дорожного движения: проезжали на красный, резко ускорялись в плотном трафике, непредсказуемо и внезапно разворачивались на перекрестках.

Но в итоге, несмотря на все меры предосторожности, члены группировки стали жертвами собственных мудреных правил. А личность ее основателя удалось установить благодаря инсценированной оперативниками ФСБ драке.

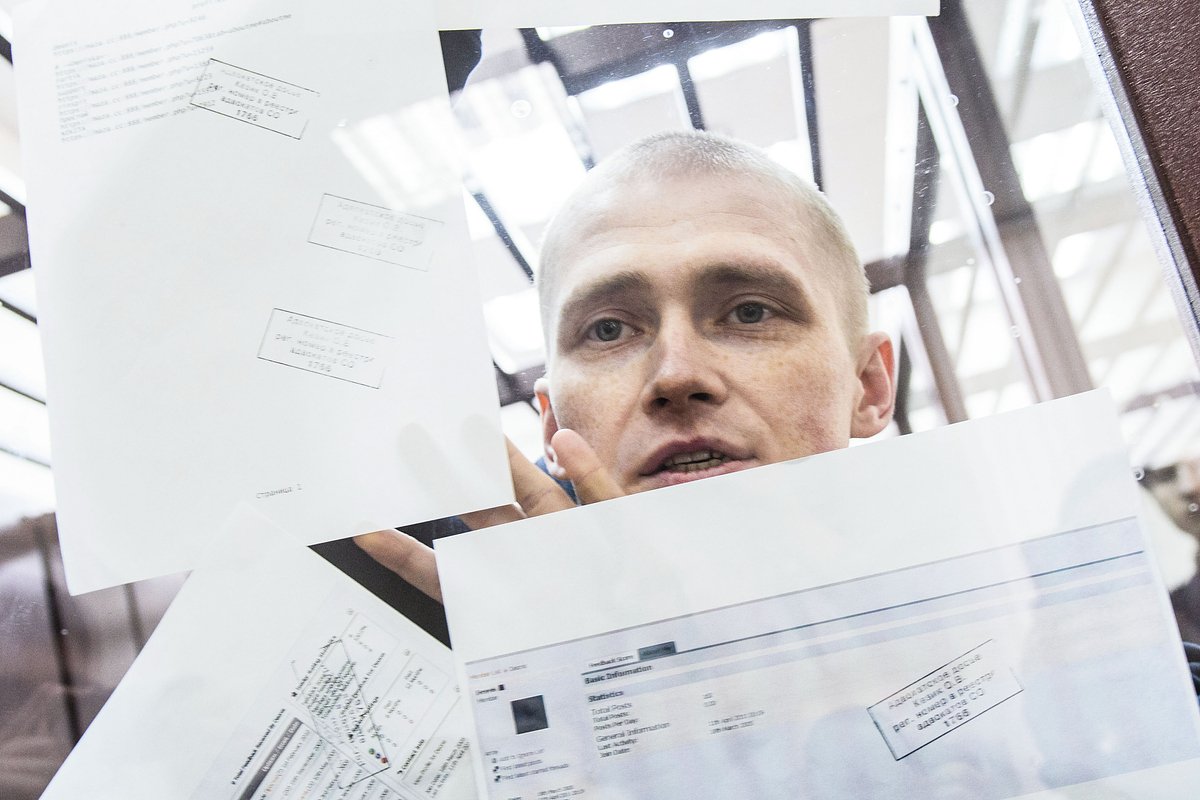

ФСБ штурмует Lurk

Длинный белый автобус припаркован возле спецборта Росгвардии в екатеринбургском аэропорту Кольцово, рядом — дюжина силовиков в форме и с автоматами. По одному они выводят из автобуса бритых людей разного возраста. Кто-то — с рюкзаками, другие — с простыми пакетами. У всех руки за спиной, нести вещи неудобно, но жаловаться не приходится, на время следствия их ждут камеры в «Лефортово».

По иронии, всего за три месяца до того, как оперативники сняли посадку 21 арестованного члена Lurk на спецборт, аэропорт Кольцово стал жертвой атаки Lurk. В феврале 2016-го они из сетей воздушной гавани вышли на холдинг «Аэропорты регионов», управляющий аэродромами в Самаре, Ростове-на-Дону, Нижнем Новгороде, Саратове, Петропавловске-Камчатском и Новом Уренгое. Благодаря этому киберпреступники смогли отслеживать перемещение частных судов, принадлежащих «Русской медной компании». Заказчики — некие конкурирующие структуры.

Атака на аэропорт Кольцово в Екатеринбурге стала одной из последний акций Lurk

Фото: Константин Чалабов / РИА Новости

18 мая 2016 года в 14 регионах страны одновременно, минута в минуту, провели задержание пяти лидеров Lurk (Козловский, Попов, Кобыльский, Мельник, Еремин) и еще шестнадцати рядовых членов группировки. К кому-то из них стучали в двери люди в форме МЧС, к другим сразу пожаловал спецназ МВД. Одни держали оборону до последнего, другие, заслышав выбивающую замки кувалду, сами открывали двери. Среди них не было только одной топ-цели — сооснователя Lurk Владимира Грицана. Известно, что с 2017 года уроженец Днепропетровска скрывался на Украине. Не позднее 2020 года он эмигрировал в канадскую провинцию Онтарио, где стал сооснователем технологической компании Romad Systems, специализирующейся в том числе на информационной безопасности.

Первые фактурные данные о группировке ФСБ получила еще в 2014 году. Два года оперативники наблюдали за преступниками и собирали о них сведения. Это было непросто, учитывая меры безопасности, предпринимаемые фигурантами будущего уголовного дела. Сначала спецслужбы разобрались с тактикой хакеров, после этого — получили сам вредонос. Затем следователи с помощью экспертов «Лаборатории Касперского» узнали IP-адреса некоторых связанных с группировкой серверов и, заручившись санкцией Мосгорсуда, взломали их.

Тогда-то и удалось нащупать ахиллесову пяту Lurk. Для общения преступники использовали собственную локальную копию крайне популярного и хорошо защищенного мессенджера Jabber, а также отдельный сервер электронной почты. Проанализировав переписку, в ФСБ поняли оргструктуру, роли участников, численность группировки и ники, но не имена. А затем Козловский, судя по всему, допустил ошибку и не использовал VPN при подключении к инфраструктуре. Благодаря этому оперативникам удалось отследить сначала конспиративное жилище, игравшее роль штаб-квартиры, а потом и выходящего оттуда раз за разом человека. Чтобы установить личность, пришлось инсценировать потасовку с его участием с последующей доставкой хулиганов в местное РОВД для проверки документов. Так появилось сначала одно имя, а потом, по цепочке, все остальные.

После многочисленных арестов члены Lurk прописались в «Лефортово»

Фото: Антон Белицкий / Коммерсантъ

Тогда и выяснилось: Lurk — это история не только о личном обогащении, но и о промышленном шпионаже и просто о краже доступов и данных, которые затем продавались на даркнет-площадках. Облегченную (и не столь сложную) версию вредоноса тоже продавали.

Основой дела стала кража 1,24 миллиарда рублей у сибирского филиала банка «Таатта», «Металлинвестбанка» и банка «Гарант-Инвест». А был еще один эпизод: 54 клиента потеряли 95 миллионов рублей из-за подмены сим-карт. Эта стратегия стала популярна во всем мире только в последние пару лет, но хакеры из Lurk опробовали ее еще в 2015 году. Доверенные лица группировки приходили с поддельными доверенностями в офисы мобильных операторов и выпускали дубликаты сим-карт состоятельных клиентов. Это давало им возможность обходить двухфакторную аутентификацию и получать одноразовые коды для перевода денег на свои счета.

СМИ в разные годы называли куда большие суммы украденного — от 1,7 миллиарда до 3 миллиардов рублей. Но подавляющая часть преступлений Lurk судом не рассматривалась.

Воры украли у воров

Обвинительное заключение — 147 тысяч листов, само дело — 2200 томов. Среди прочего — описания схем, технические детали и переписка. Козловский настаивал на том, что он чуть ли не кадровый чекист, но однажды его увезли прямо с заседания на скорой — перед слушаниями он подрался в СИЗО с другими обвиняемыми. В версию про сотрудничество с ФСБ, которую пыталась обстряпать защита, не поверили даже в даркнете.

«Козловский — это просто эпичный пример того, как себя вести не надо, если уж попал в замес, — написал модератор одного из форумов, посвященного киберпреступности. — Сначала эта бешеная публичность с интервью направо и налево, а в интервью — абсолютно упоротые теории заговора а-ля "меня использовала ФСБ". Потом довольно глупые заявления про то, что "а на самом деле по RU почти и не работали". Теперь еще и драться в СИЗО начал, ты посмотри на него! Печально это все наблюдать, сам софт у них был не так уж и плох. Хорошая история (притча) для тех, кто работает (или хочет работать) по RU, о том, чем может закончиться такая авантюра».

украли члены группировки Lurk

Подтвердить версию о многолетнем сотрудничестве Козловского с ФСБ не удалось и экспертам. Они прошерстили всю изъятую технику и перепроверили содержание переписки. Там не было никакой информации об атаках на правительственные объекты в Соединенных Штатах.

«Если проследить за его заявлениями, то они всегда следуют после громких хакерских тем в СМИ, к которым он пытается привязать свое уголовное дело. Но даже в опубликованном Минюстом США списке причастных к атаке на американские информационные ресурсы нет ни самого Козловского, ни других участников группировки Lurk», — констатировал источник в правоохранительных органах.

Козловскому после ареста не везло буквально во всем. Выяснилось, например, что с зарубежных счетов группировки пропали все деньги, украденные у российских компаний.

«Средства были выведены по сложной многоступенчатой схеме. Во время следствия вдруг выяснилось, что денег на счетах нет. Предполагают, что это дело рук других хакеров. Получается, что воры украли у воров», — рассказал журналистам Ura.ru источник, имевший отношение к расследованию.

Козловский до последнего настаивал на своей невиновности и даже начал писать от руки мемуары, которые показывал журналистам во время судебных заседаний

Фото: Владимир Жабриков / URA.RU / ТАСС

Козловский оскорбился и обвинил следователей в хищении. Но не денег, а люксовых часов стоимостью 100 тысяч долларов, изъятых во время обыска в мае 2016 года. Это произошло уже после вынесения приговора: все члены группировки, кроме единственной оказавшейся на скамье подсудимых женщины, получили реальные сроки и требование возместить 1,2 миллиарда украденных рублей.

Впрочем, был еще один человек, который не отправился в колонию. Его задержали вместе со всеми, но на оглашении приговора он не присутствовал. Виталий Алексеев, один из самых высокооплачиваемых членов группировки с ежемесячным окладом 3500 долларов, пришел в преступники, сняв с себя форму с погонами. Петербуржец, работавший в Главном управлении МВД по северной столице, в 2005 году был признан виновным в убийстве. Пока сидел — увлекся программированием, самостоятельно изучив язык Java. Выйдя на свободу, он примкнул к Lurk в роли разработчика эксплойтов. После разгрома хакеров остался под подпиской о невыезде, но в 2021 году ему удалось бежать.

Все ключевые члены группировки получили больше восьми лет заключения

Фото: Владимир Жабриков / URA.RU / ТАСС

Другим повезло меньше. Козловский получил 14 лет колонии строгого режима. Главные по обналу Игорь Попов и Геннадий Кобыльский — 13 и 12 лет соответственно. Руководившему разработчиками Александру Еремину дали 8 лет, а тестировщику Константину Мельнику — 8 лет и 7 месяцев. Остальные члены группировки устроились на сроки от 5,5 года до 9 лет.

Лидер группировки так и не признал вину. Всего за десять лет он прошел путь от талантливого мальчика, мечтающего сделать родной город лучше, до одного из главных киберпреступников России. Сделанный им выбор изменил представления об информационной безопасности, заставил многих всерьез задуматься о ней тогда, когда это было не особо принято. Но, как и многие его соратники по даркнету, Козловский расплачивается за то, что выбрал не ту сторону — не защиту данных и денег, а воровство.