Ядерные черви Как хакеры лишают людей электричества, парализуют больницы и атакуют АЭС

Фото: Hiromichi Matsuda / Handout from Nagasaki Atomic Bomb Museum / Getty Images

В декабре 2016 года неизвестные хакеры обесточили половину Киева и заблокировали всю финансовую систему страны. Эксперты уверены: Украина послужила для злоумышленников лишь тестовым полигоном, в будущем от атак на критическую инфраструктуру могут пострадать и другие государства. «Лента.ру» выяснила, как действуют киберпреступники, чтобы парализовать работу энергетических компаний, больниц и атомных электростанций.

Темная Украина

В начале декабря 2016 года Министерство финансов и Государственная казначейская служба Украины пострадали от масштабной хакерской атаки. Злоумышленники полностью заблокировали внутренние системы, лишив ведомства возможности регистрировать налоговые отчисления, проводить транзакции, а также выплачивать пенсии и зарплаты.

Первыми забили тревогу предприниматели — ведь списанные с их счетов деньги так и не попали в бюджет. Ведомства, по-видимому, все еще пытались разобраться в происходящем и потому хранили скорбное молчание. За них все объяснили сами хакеры, взломавшие официальный сайт Госказначейства и разместившие там цитату из популярного сериала «Мистер Робот».

На ликвидацию последствий взлома ушло два дня, и все это время в системе «висели» около 150 тысяч транзакций на сумму в несколько миллиардов гривен. Взявшиеся за расследование инцидента сотрудники СБУ и киберполиции предсказуемо обвинили во всем российских хакеров, но проговорились, что некоторые компьютеры, серверы и маршрутизаторы в ведомствах не обновлялись с конца 1990-х годов. В итоге Минфин и Госказначейство получили 80 миллионов гривен на обновление IT-инфраструктуры.

Не успели украинцы перевести дух, как злоумышленники нанесли новый удар. В середине декабря на подстанции «Северная» неожиданно вышла из строя вся система управления, обесточившая половину Киева. К расследованию подключили специалистов из Information Systems Security Partners (ISSP) — одной из лучших украинских компаний в сфере информационной безопасности. Результаты их изысканий были представлены на конференции S4 во Флориде, где сотрудник ISSP Алексей Ясинский выступил с весьма неожиданным заявлением: по его словам, Украина послужила для хакеров «тестовым полигоном», и они просчитывали возможные варианты ударов по разным объектам критической инфраструктуры.

Специалист отметил, что атака на «Северную» очень похожа на инцидент с компанией «Прикарпатьеоблэнерго» в декабре 2015 года. Тогда неизвестные взломали внутренние системы энергопоставщика и заразили их вирусом, оставив без света 225 тысяч жителей Ивано-Франковской области. Эксперты полагали, что таким образом пророссийские хакеры мстили за начавшуюся в ноябре того же года энергетическую блокаду Крыма. Сегодня становится все более очевидно: злоумышленники могли нанести куда больший ущерб, но почему-то решили этого не делать.

За последние два года Украина дважды пострадала от хакерских атак на энергетическую инфраструктуру

Фото: Игорь Зарембо / РИА Новости

В расследовании атаки на «Северную» приняли участие и специалисты из американской компании Honeywell Industrial Cyber Security Lab. На S4 они отметили, что хакеры, скорее всего, использовали троян BlackEnergy, который также причастен к инцидентам с отключениями энергии в Ивано-Франковске и атаке на аэропорт Борисполя в январе 2016 года.

Первая версия вредоносной программы появилась еще в 2007 году, вызвав настоящий ажиотаж в хакерском сообществе. Дело в том, что после проникновения в систему она позволяет злоумышленникам оценить важность полученной информации по заранее заданным критериям, то есть понять, есть ли в базе данных именно то, что им нужно. После этого BlackEnergy автоматически копирует все данные на указанный хакерами сервер и удаляет их на зараженных устройствах.

Исследователи из авторитетной компании iSight связывают BlackEnergy с группировкой Sandworm. Назвавшиеся в честь песчаных червей из романа Фрэнка Герберта «Дюна» хакеры прославились тем, что с 2009 года атаковали сотрудников НАТО, работников украинских и западных правительственных организаций, а также энергетические компании в Польше через уязвимость в программе для презентаций PowerPoint.

Многие командные файлы и рассылки вируса были написаны на русском языке, что дало повод связать Sandworm с Москвой. Правда, бывший специалист по компьютерной безопасности ВВС США Роберт Ли считает это необоснованным. Комментируя атаку на «Прикарпатьеоблэнерго», он отметил, что, судя по всему, «ребята просто хотели заработать, а потому получили доступ к энергосистемам и передали его тому, кто готов был заплатить».

Найти лазейку

Если отвлечься от повальных обвинений в адрес всемогущих «русских хакеров», то совершенно ясно, что проблема носит куда более фундаментальный характер и связана с потенциальной уязвимостью многих элементов городской инфраструктуры. В 2015 году в США была принята новая стратегия кибербезопасности, основанная на активном противодействии кибератакам на гражданские объекты, но с тех пор изменилось немногое.

Сегодня хакерский взлом угрожает больницам, системам управления транспортом, банковским системам. В 2014 году группа исследователей из IOActive Labs Research убедительно доказала, что установленные во многих городах США, Франции, Британии, Австралии и Китая умные комплексы мониторинга дорожного движения практически не защищены от постороннего вмешательства.

Оказалось, что уличные камеры и сенсоры в дорожном полотне передают информацию о пробках по незашифрованному каналу, что, в принципе, позволят кому угодно перенаправлять транспортные потоки и вводить в заблуждение городские ситуационные центры. Производитель сенсоров Sensys Networks устранил эту уязвимость, но киберпреступники наверняка найдут новые дыры в городском софте.

В 2016 году хакеры не раз атаковали медицинские учреждения. В январе киберпреступники парализовали работу Королевского госпиталя в канадском Мельбурне, заразив все его медицинское оборудование вирусом-вымогателем. Через месяц та же судьба постигла Голливудский пресвитерианский медицинский центр — за разблокировку систем злоумышленники потребовали 3,6 миллиона долларов. В мае группировка Anonymous парализовала работу 33 турецких больниц и похитила личные данные пациентов.

По словам специалистов из Duo Security, во всех вышеописанных случаях вирусы заносились в систему через устаревший софт, установленный на медицинском оборудовании.

Эксперты утверждают, что угрозе взлома подвержены многие медицинские аппараты

Фото: Виталий Аньков / РИА Новости

Исследователи отмечают, что современные магнитно-резонансные томографы, а также устройства для ЭКГ и УЗИ по сути представляют собой полноценные компьютеры, работающие на устаревшей версии Windows XP с множеством уязвимостей в архитектуре приложений и каналах передачи данных. Более того, 80 процентов больниц в США и Европе не защищают свою внутреннюю сеть Wi-Fi и базу данных о пациентах.

Отдельная головная боль для специалистов по безопасности — относительно молодая индустрия интернета вещей. В середине 2016 года известные под никами BestBuy и Popopret хакеры сформировали из умных кофеварок, чайников и холодильников мощнейший ботнет Mirai, который с помощью DDoS-атак уже успел временно отключить от интернета половину Америки и Либерию.

Злобный атом

Но главные опасения специалистов связаны с ядерными объектами, в том числе атомными электростанциями. Долгие годы в экспертном сообществе бытовало мнение о том, что АЭС надежно защищены и практически неуязвимы для хакеров. Однако в 2009 году созданный якобы американскими спецслужбами червь Stuxnet через обычную флешку попал в сеть одного из иранских атомных заводов и дал тысяче отвечавших за производство ядерных материалов компьютеров команду на самоуничтожение.

В 2014 году южнокорейская энергетическая компания Hydro and Nuclear Power пострадала от классической фишинговой атаки — злоумышленники отправили сотрудникам более пяти тысяч вредоносных писем и похитили чертежи и инструкции по обслуживанию нескольких атомных реакторов.

В 2015 году исследователи из Chatham House отмечали, что контрольные системы многих объектов атомной энергетики небезопасны, поскольку были установлены непосредственно во время строительства и практически не обновлялись.

С ними согласна и старший консультант Европейского информационного центра кибербезопасности (ENCS) Марина Кротофил, чья модель имитации хакерских атак на электростанции используется Национальным институтом стандартов и технологий США (NIST). По ее словам, главная проблема современных ядерных объектов — отсутствие механизма проверки получаемых команд, изначально не прописанного в проектной документации и регламентирующих протоколах подавляющего большинства современных АЭС.

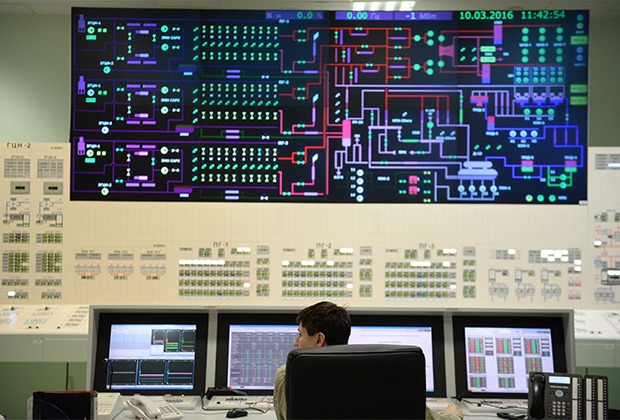

Современные ядерные объекты зачастую уязвимы для хакерских атак

Фото: Павел Лисицын / РИА Новости

В итоге злоумышленники могут удаленно пройти процедуру авторизации и уничтожить объекты посредством гидравлического удара, рассинхронизации элементов управления или выведением из строя охлаждающих систем. Человеческий фактор делает ситуацию еще опаснее.

В 2014 году Министерству внутренней безопасности США направили запрос о раскрытии информации по проекту «Аврора», авторы которого изучали механизмы хакерских атак на почтовые серверы Google. Однако сотрудники ведомства перепутали его с другой «Авророй» — масштабным исследованием в области безопасности АЭС.

В итоге потенциальным хакерам был сделан царский подарок — в сеть попал 800-страничный отчет, содержавший подробные схемы электростанций и систем водоснабжения, а также три слайда с инструкциями о том, как перехватить контроль над объектами, превратив их в большую «грязную бомбу».